Linuxにもセキュリティ対策は必要だ。

にもかかわらず、WindowsやMac向けのような、Linux向けの優秀なウイルス対策ソフトは数少ない。

それならば、ウイルス対策ソフトに頼らないセキュリティ対策をすれば良いのではないだろうか?

そこで、オープンソース・ソフトウェアでできるLinuxのセキュリティ対策について考察した。

ウイルス対策ソフトでは永遠のイタチごっこ

現状では、マルウェアなどのウイルスとウイルス対策ソフトとは、イタチごっこだ。新しいウイルスが世界中に拡散されるたびに、各ウイルスソフト会社はそれに対抗するパッチをリリースし続ける。

しかし、新しいウイルスによる脅威は止むことはない。おそらく、これは永遠に続くであろう。

ということは、

ウイルス対策ソフトはいつまで経っても不完全

ということになる。

人間を襲う各種ウイルスも常に変異を続け、それに対する完璧なワクチンがないことと同様だ。

WindowsやMac向けに販売されているNortonやMacAfeeなどは常に更新を繰り返し、世界中のパソコンを保護している。これはこれで、素晴らしいことだ。現に、筆者もMac向けにはNortonを入れて、守ってもらっている。

だが、ひとたびセキュリティ更新を怠ってしまえば、ウイルス対策ソフトも宝の持ち腐れとなってしまう。

一方、Linux向けには「これだと!」と頷けるようなウイルス対策ソフトはない、と言っても過言ではない。

筆者は、最近までSophos Antivirus for Linuxが、オープンソースで最も優秀なウイルス対策ソフトだと思っていた。しかし、なぜかSophosはLinux向けのサポートを終了させてしまった。

Linuxの定番ソフト、ClamAV及びそのGUIアプリのClamTkも、使い方をわかっていなければ、完璧なウイルス対策とはならない。

詰まるところ、どんなウイルス対策ソフトも、新たなウイルスの脅威を完全にシャットアウトすることはできないということだ。

では、ウイルス対策ソフトに頼らないセキュリティとは、どのようなものか?

プライバシー保護には匿名化通信「Torブラウザ」

最初はプライバシー保護によるセキュリティについて。

パソコンにおける脅威は、ネットブラウジングとメール経由によるものが多い。そのうち、ネットブラウジングを匿名化通信で行うのが、Tor(The Onion Router)という規格だ。そして、その規格に沿ったブラウザが、Tor Browserである。

このブラウザは、ネットを通じて何かを発信するときに、通信経路を匿名化するというもの。まるで玉ねぎの皮をむくように、多重化接続によって匿名性を高めているので、通信元の追跡や分析がほぼ不可能になる。

また、常にプライベートブラウジングモードなので、終了後ブラウザを閉じれば、履歴やcookieなどの痕跡は一切残らない。

つまり、Tor Browserを利用すれば、住所やその他個人情報のもととなるIPアドレスが特定されないので、プライバシーを保護できるということだ。

Tor Browserは、Linuxに限らずどのOSでも利用できるので、ぜひ試してみて欲しい。

ちなみに、Tor Browserのデフォルト検索エンジンは、プライバシー保護と利用履歴の痕跡を残さないDuckDuckGoだ。

また、メールでは、Torを利用したオープンソースのメールサービスProtonMailがある。

Torを利用したLinuxディストリビューション、Whonix

次はOS自体、Torを経由する方法だ。

Linuxディストリビューションのひとつ、Whonixは、VirtualBoxにインストールされたハードディスクを、仮想マシンに見立てて利用するOS。ベースはDebian Xfceだ。

仮想マシンのネットワークは全てTorで行うため、このマシン内で行われる作業は全て匿名化できる。

例えば、パソコン内にVirtualBoxでWhonixという仮想マシンを立ち上げ、メールやネットブラウジングをWhonix上で行うといった使い方ができる。

終了後、Tor同様VirtualBoxを終了させれば、やはり痕跡は残らないから、追跡されることはない。

Whonixは、

- Whonix Gateway

- Whonix Workstation

の2つでひとつのOSを構成している。

Gatewayは、文字通りOSのゲートウェイを意味するマシン。仮想マシン内部のネットワークへの入り口の役目をしている。通常、こちらのマシンは作業に使用しない。

Workstationは、こちらは文字通り、作業するマシン。外部からのネットワークは、Gatewayを通してWorkstationへと接続する。

VirtualBoxへWhonixをインストールすることは、普通にDebianをインストールするより簡単。セットアップ後は、通常のLinux OSとして利用できるので、ぜひ試してみて欲しい。

参考までに、インストールおよびセットアップ方法を、以下に紹介する。

VirtualBoxをインストール

まずは、VirtualBoxをインストールする。

DebianやUbuntuであれば、「ソフトウェアの追加と削除(Gnomeソフトウェア)」で簡単にインストールが可能だ。ただし、VirtualBoxのバージョンは最新であることが前提となっているので、提供元のOracle公式サイトでバージョンを確認しておこう。

Fedoraの場合、「ソフトウェアの追加と削除」ではインストールできないので、以下記事を参考に、この通りインストールを行う。

VirtualBoxにWhonixをセットアップ

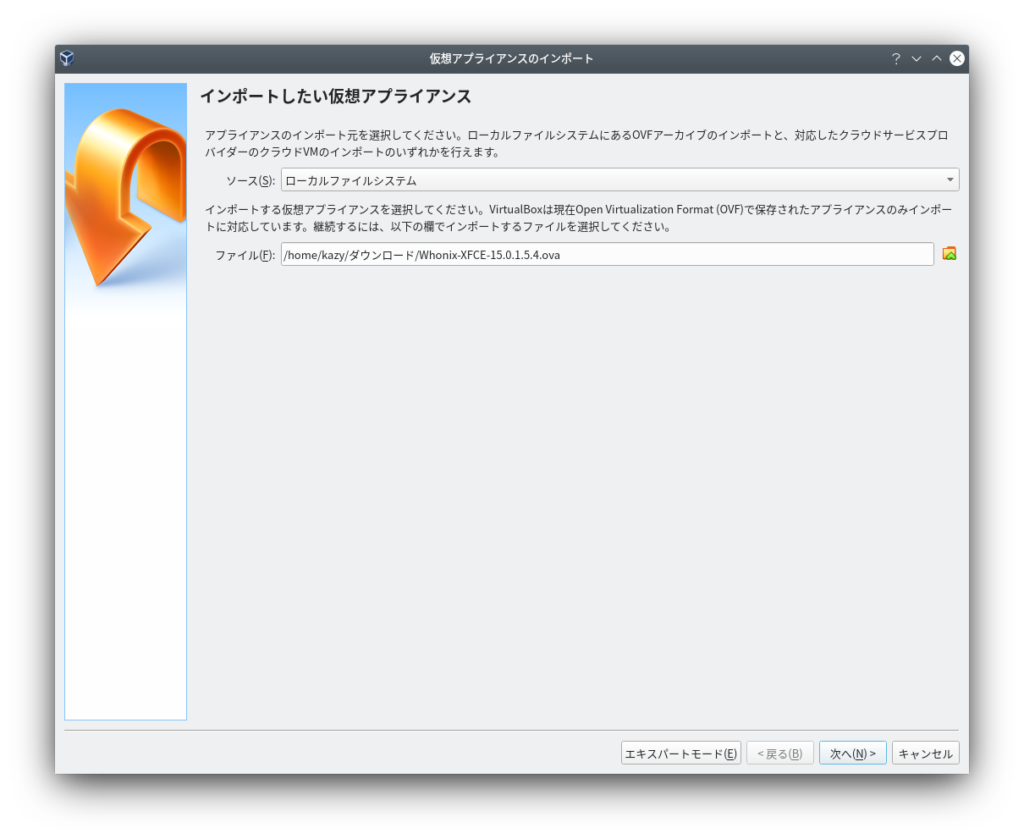

先に、Whonix公式サイトよりインストールファイルをダウンロードしておく。ファイルタイプは「iso」ではなく、「ova」だ。

インストールしたVirtualBoxを立ち上げ、「インポート」をクリック。

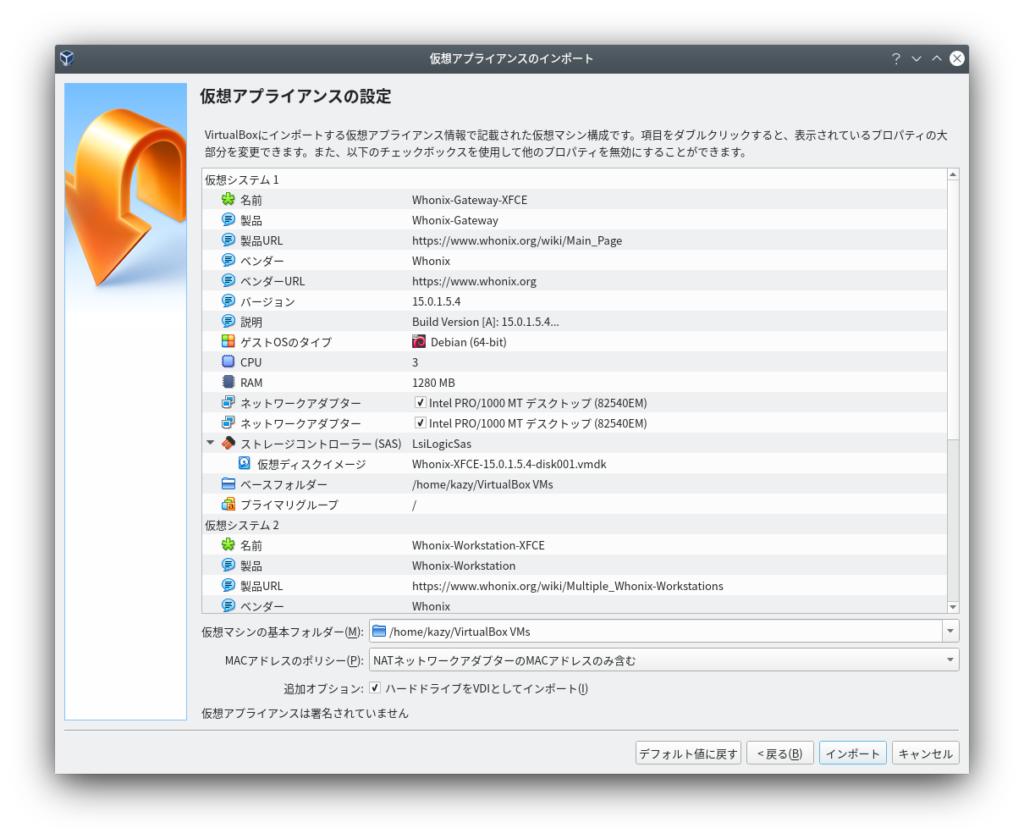

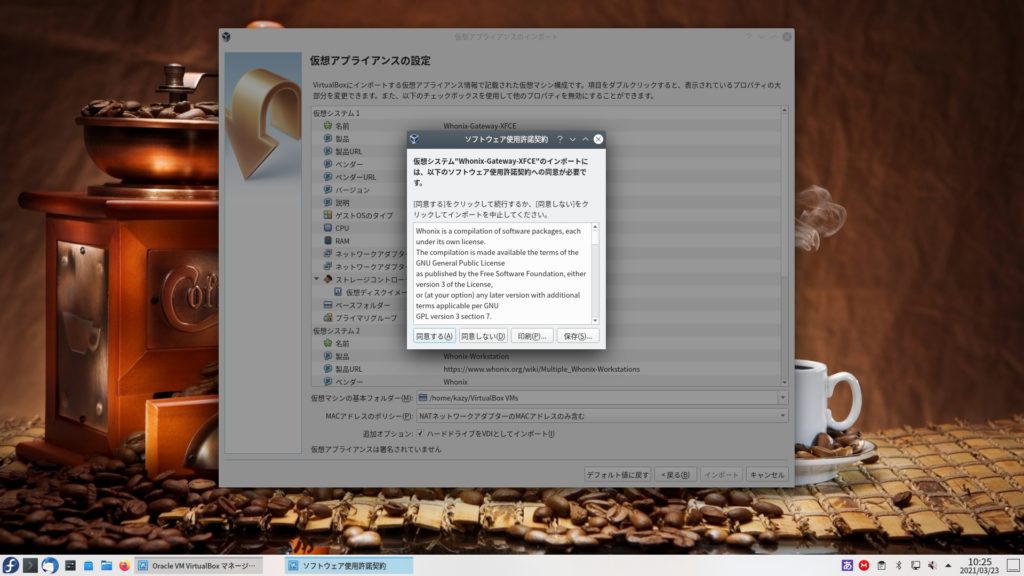

開いたウィンドウで、「ファイル」窓横のフォルダをクリックし、Whonixのインストールファイルを選択し、「次へ」。

開いたウィンドウで、「ファイル」窓横のフォルダをクリックし、Whonixのインストールファイルを選択し、「次へ」。

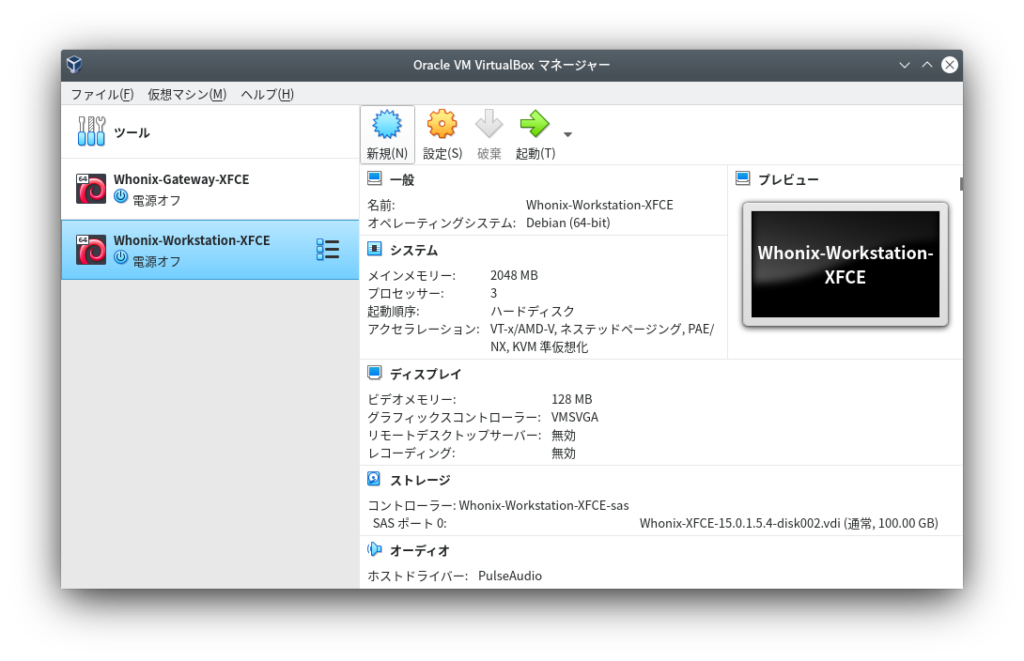

インストールが始まるので、そのまま待つ。終了すると、以下画像のように

- Whonix Gateway

- Whonix Workstation

インストール後の設定

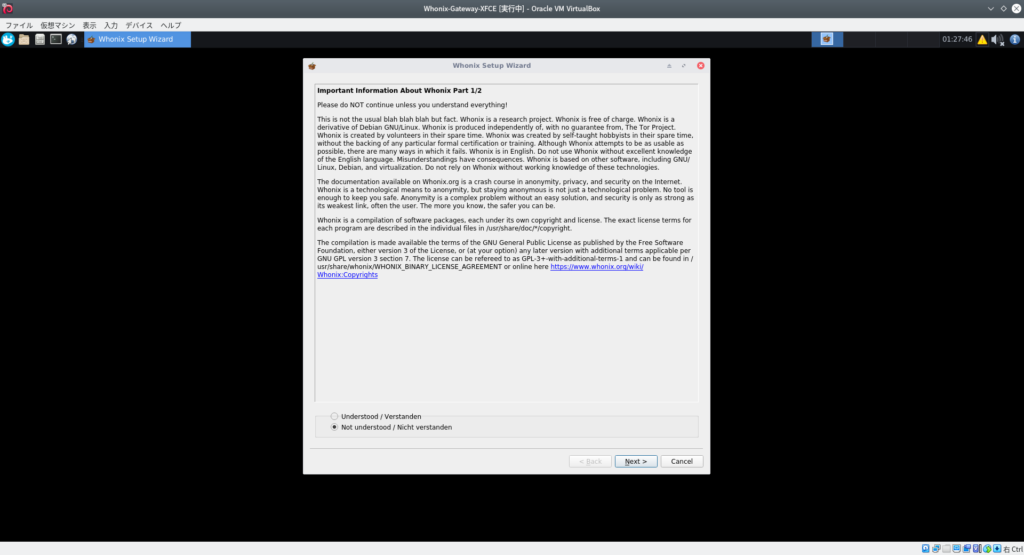

Whonixを起動させるには、最初にGatewayを起動し、その後Workstationを起動する。終了する時はその反対に、先にWorkstation、その後Gatewayを終了させる。

それぞれを立ち上げると、最初に以下のようなWhonixについての説明がでる。

説明は英語だが、とりあえず「understood」で次へ。

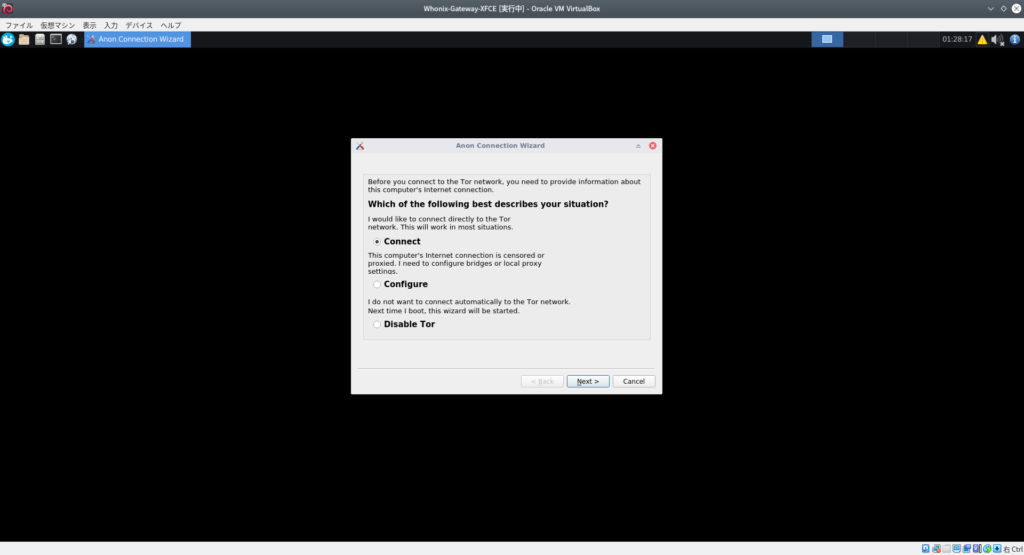

次は匿名化通信の接続。「connect」を選択して次へ。「Finish」が出れば終了だ。

この作業を両方のマシンで行う。

キーボードと言語設定

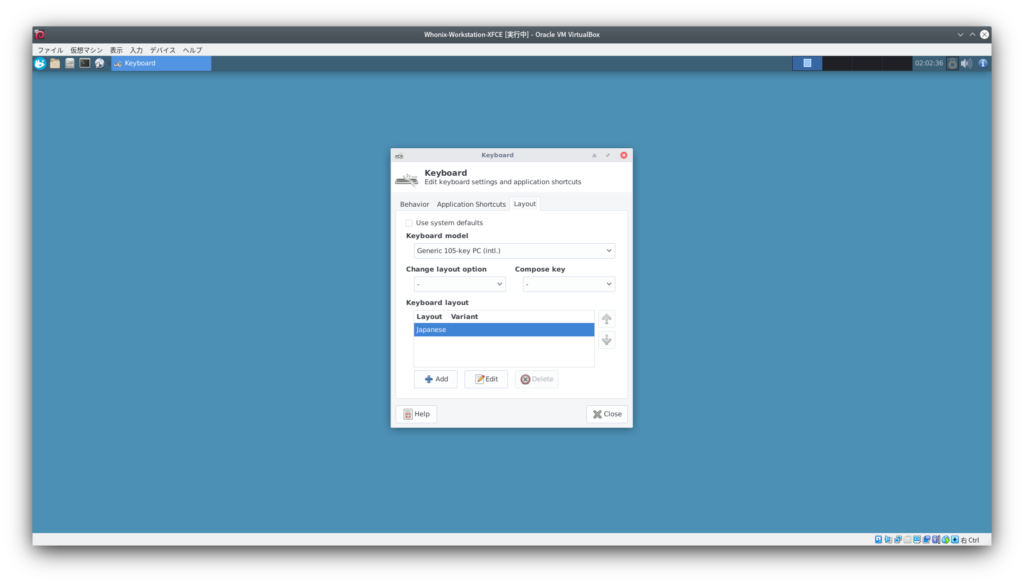

キーボードと言語の設定も、Gateway、Workstation両方で設定しておこう。

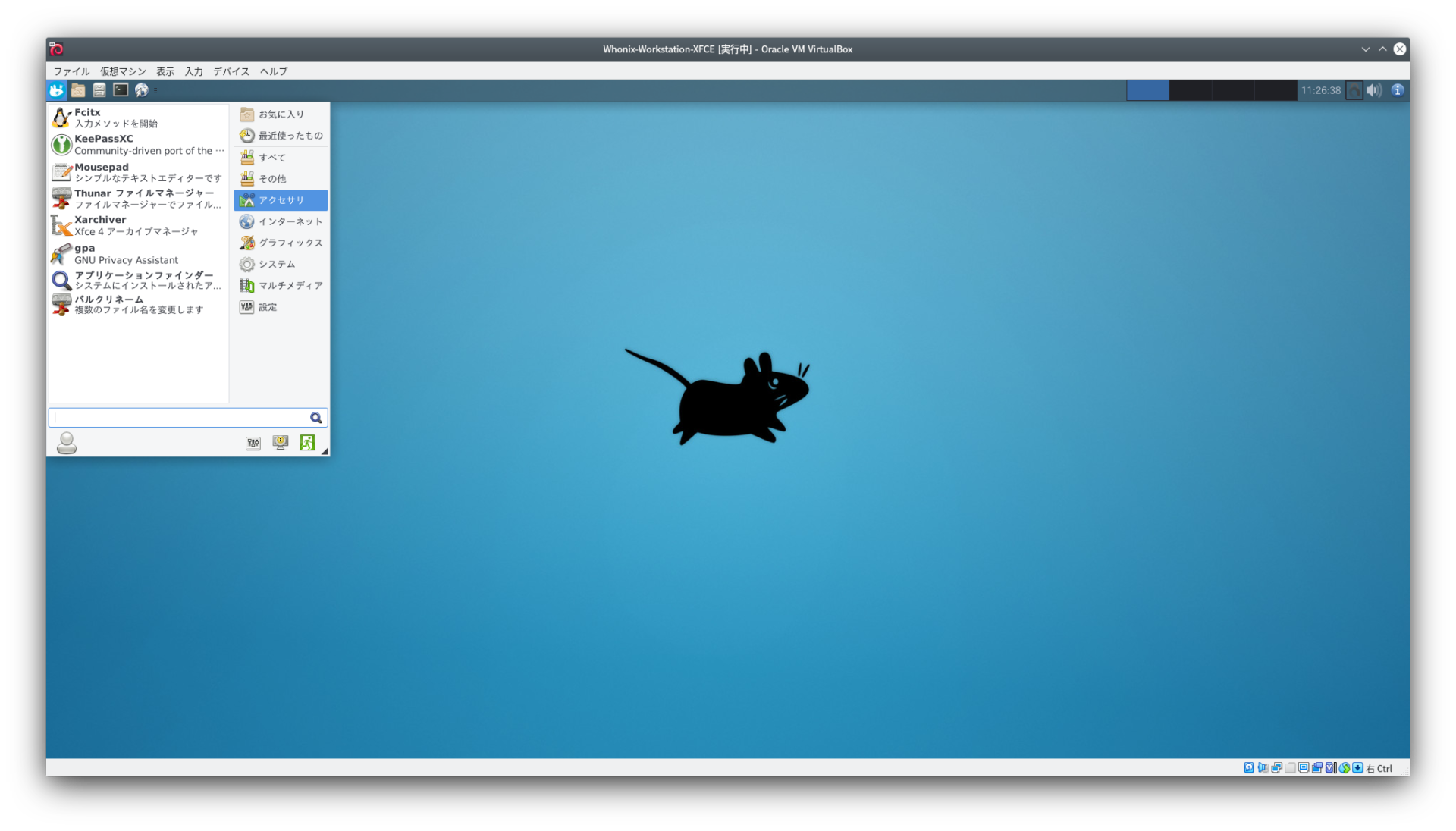

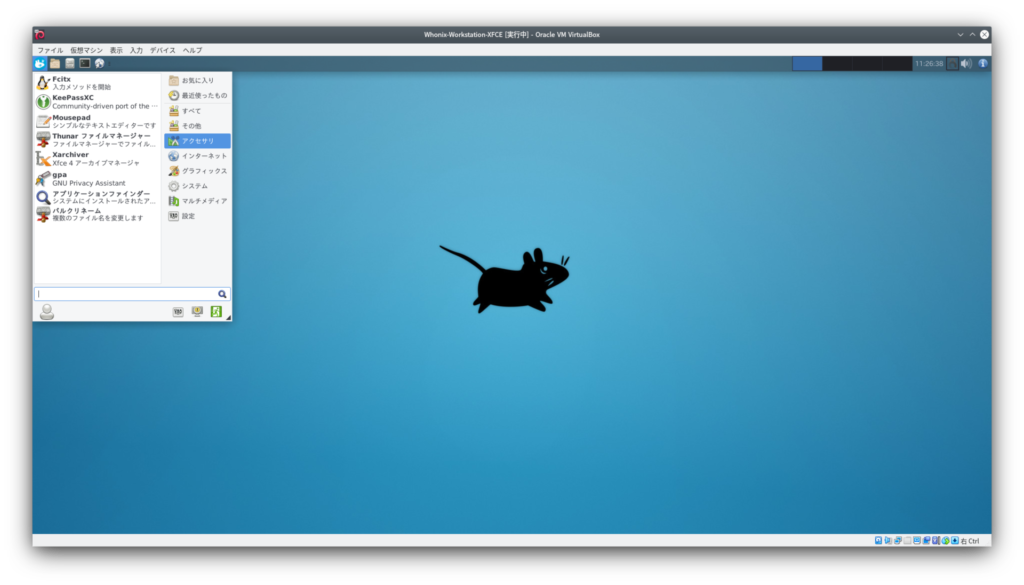

メニューから「Application」–> 「Settings」 –> 「Keyboard」 –> 「Layout」へ進む。ここで「+Add」にて、表示されたプルダウンから「Japanese」を選択する。

デフォルトのEnglish(US)は削除しておこう。

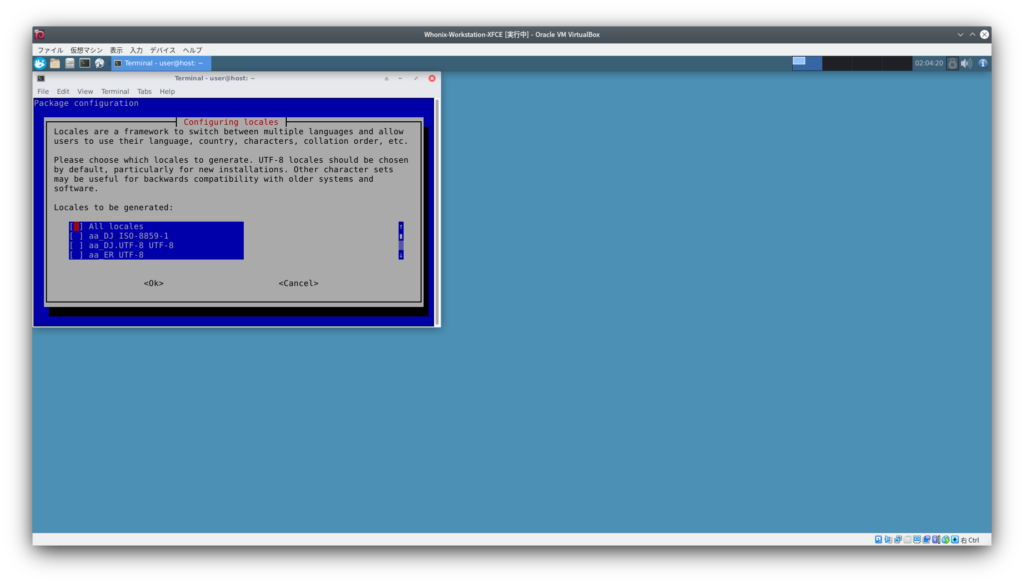

次は言語設定だ。ターミナル(端末)を開き、以下の通りタイプする。デフォルトのユーザーは「user」、パスワードは「changeme」だ。

sudo dpkg-reconfigure locales

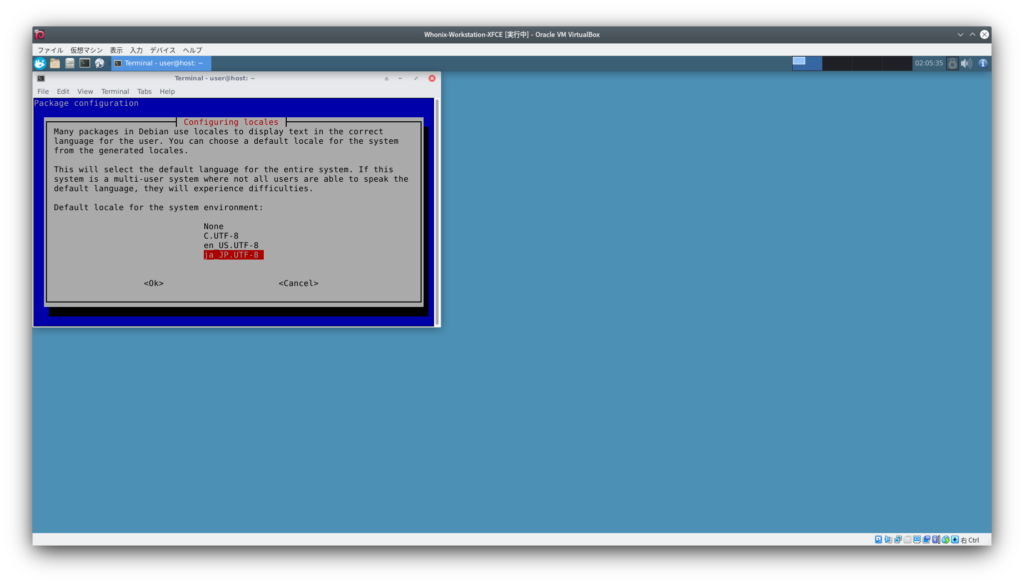

以下画面になったら、「ja_JP UTF-8」を選択し、スペースキーでアスタリスクを着けてOKをクリック。

次の画面でも「ja_JP UTF-8」を選択してOKをクリック。これで言語設定の完了だ。

最後は、タイムゾーンの設定。端末を開き、以下の通りタイプする。

timedatectl set-timezone Asia/Tokyo

同時に、日本語入力のMozc、日本語フォントもインストールしておこう。

sudo apt-get install fcitx-mozc fonts-ipaexfont

全て終了したら、ログアウト、ログインで完了だ。

使い捨ての仮想マシンによるコンパートメント化を実現する「Qubes OS」

3つ目は、TorとWhonixによる仮想マシンの概念を、そっくりパソコンのOSとしてインストールする考え方。このブログ内でも紹介している、Qubes OSのことだ。

Qubes OSは、複数の仮想マシン(Virtual Machine:VM)を一つのパソコン内で利用するもの。

それぞれの仮想マシンはコンパートメント化され、完全に隔離されているので、万が一ある仮想マシンがウイルスに感染しても、その他のマシンには全く影響がない。

そして、ウイルスに感染したマシンは簡単に削除でき、また新しいマシンもすぐに作ることができる。

あのエドワード・スノーデン氏が、「セキュリティを真剣に考えているなら、Qubes OSは今日入手できる最高のOS」と賞賛したOSだ。

難点は、通常のLinuxディストリビューションのように、気軽に利用することは難しい。筆者には、Linux上級者向けに感じた。

Qubes OSのインストールから使い方まで、このブログ内で紹介しているので、興味がある人は利用してみて欲しい。

まとめ

ウイルス対策ソフトに頼るのではなく、個人情報保護やウイルスからパソコンを守る方法について、筆者が実践したことをまとめてみた。

いきなりQubes OSを使い始めるのは難しいので、まずは今利用しているOSにTor Browserを追加したり、VirtualBoxでWhonixをインストールすることから始めるのも良いかと思う。

そして、何より大切なことは、全てのシステムを常に最新の状態に保つことだ。このことは、Qubes OSでも提唱している。

WindowsやMacユーザーでさえ、利用しているウイルス対策ソフトが完璧ではないことを認識するべきだ。そして、一度セキュリティに関する考え方を変えてみることが必要かもしれない。

【ざっくりLinux!のおすすめ本】

コメント

はじめまして、色々参考にさせて頂いております!

最近Qubes OSを使い始めました。

Qubes OSはTails OSみたいにUSBメモリから立ち上げる事はやはり難しいのでしょうか?

またWhonixはネットワーク全体がTorになるようですが出入口のノードは設定しなくても安全なのでしょうか?

Torブラウザの出入口ノードは設定できるのですが…

YYYYNEさん、

コメント有難うございます。QubesOSを使う人が増えて嬉しいです。

ご質問の件ですが、USBメモリから立ち上げることはできないようです。以下が参考になれば良いのですが。

https://www.qubes-os.org/doc/usb-qubes/

出入口ノードについては私も勉強中で、ご質問にお答えする知識がまだ足りず、申し訳ありません。

あくまで推察ですが、Whonix VMは使い捨てなので、設定する必要はないのかもしれません。

以下を参照にしてみてください。

https://github.com/Qubes-Community/Contents/blob/master/docs/privacy/whonix.md

引き続き勉強してまいります。

返信ありがとうございます!

なるほど、USBメモリから立ち上げるのはできないのですね。ありがとうございます。

わざわざ参考URLまで用意してくださり、ありがとうございます!