アンチウイルスソフトに頼らないセキュリティ

ことの始まりは、無償ウイルス対策ソフトウェアのSophos Antivirus for Linuxのサポートが2020年10月末で終了したことだ。

近年、WindowsやMac同様、Linuxもマルウェアのターゲットとされやすくなってきており、同様にブラウザでの情報漏洩が頻繁に起きている。

Sophosのサポート終了以後、Linuxで無償で利用できるアンチウイルスソフトはClamAVのみであり、インストールしてはみたものの、どこか心細い。

それなら、有償のNortonなどを利用すれば良いのだろうが、Linuxに関し徹底してOSS(オープンソース・ソフトウェア)を利用してきた筆者は、なんとかオープンソースで信頼出来るアンチウイルスソフトを求めてきた。

そして、ネットでLinuxのセキュリティについてあれこれ調べていくうちに、セキュリティに強いディストリビューションがあることを知った。OS自体のセキュリティが堅牢であれば、アンチウイルスソフトは必要ないということになる。

最初にKali Linuxだ。だが、このディストリビューションは攻撃的セキュリティで、一歩間違えれば自分がハッカーになりかねない。また、インストールはしてみたものの、セキュリティに関するツールがまるでわからず、ざっくり派の筆者にはとても使いこなせるとは思えなかった。

次に試したのは、Parrot OSだ。これは、Kali Linuxよりもとっつきやすそうではあったが、やはり攻撃的セキュリティに特化している。イタリア発でデスクトップからして洒落てはいるが、こちらも使いこなせるとは到底思えなかった。

最後に試したのは、同じイタリア発のUbuntuベース、Backbox Linuxだ。これは普段使いに良さそうではあったが、果たして自分が求めているウイルス対策に強い、堅牢なディストリビューションか疑わしかった。

この3点は、いずれもペネトレーションテストという、システムの脆弱性をテストするツールが主体のものだ。これはこれで良いのだろうが、もっと単純に、ウイルスの侵入を防ぎ、プライバシーを保護出来るものはないのだろうか?

そして辿り着いたのが、Qubes OSをはじめとした、プライバシー保護及びウイルス対策に強いディストリビューションだ。

Qubes OS以外のTailsやWhonixは、USBによるLive起動を主としており、使い終わったらUSBを抜き取ればその痕跡は残らない、というものだ。

しかし、筆者はPCへのクリーンインストールを目的としているため、選択肢はQubes OSのみだった。

そして、Qubes OSにはWhonixの主な機能、通信を匿名化できるTorネットワークを使うことができる。

Qubes OS 4.0.3のインストール

Qubes OSはFedoraを基本として動作するため、インストーラもFedoraとほぼ同様だ。初期画面で日本語を選択すればインストール自体はさほど問題ではない。

だが、Qubes OSの仮想化という機能を使用するため、インストール前に以下の設定を行う必要がある。

インストール前準備

起動後、パソコンのメーカーロゴが表示されたらすぐにEnterを押し、Startup Interrupt Menuを表示させる。

表示されたら、TabでSecurityメニューへ移動し、Visualization TechnologyとVT-d Featureの両項目をEnabledに変更。ハードウェアの仮想化を有効にするためで、これをしないとインストールできない。

その後、Securityメニュー→Security Tipで「Discreat T(TPM 1.2)」になっているか確認。

上記2点を変更後、F10キーで保存・再起動し、ロゴ表示画面でF12キーでUSBから起動する。

インストーラの注意

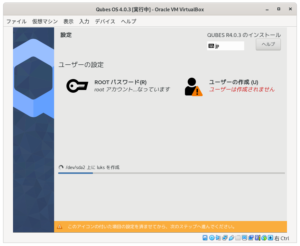

インストーラは一般的なLinuxのインストーラとほぼ変わらない。指示の通りに進めば良い。各画像は、一度Virtualboxで試してみた時のスクリーンショットだ。

インストール概要画面ではソフトウェア(OS)の選択ができる。

デフォルトはFedoraなのでこれを外すことはできないが、オプションのDebian、Whonixは自分の用途に応じてインストールから外すことができる。今回はFedoraと用途がかぶるDebianを外しておいた。

インストール概要画面で必要事項を設定後「インストールの開始」をクリックすると、インストールが始まり「ユーザーの設定」画面が出る。

この時、設定するのはユーザーのみでrootパスワードは設定しない。rootアカウントは非アクティブ化されているためだ。

尚、Qubes OSには複数のユーザーを登録することはできない。

Qubes OSインストール後の初期設定

インストールが終了し再起動すると、最初に暗号化されたディスクのパスワードを要求される。インストーラの途中で設定したパスワードだ。

その後、システム画面が表示され、Qubes OSのロゴに注意マークがついたところをクリック。出てきた内容は公式サイトのドキュメントに書かれているが、そのままDoneをクリックすると設定が自動的に始まる。 設定終了後、ユーザーパスワード入力画面になったら完了だ。

以後、起動するときはディスクパスワードとユーザーパスワードの2つの入力を求められる。

dom0(ホストドメイン)の更新

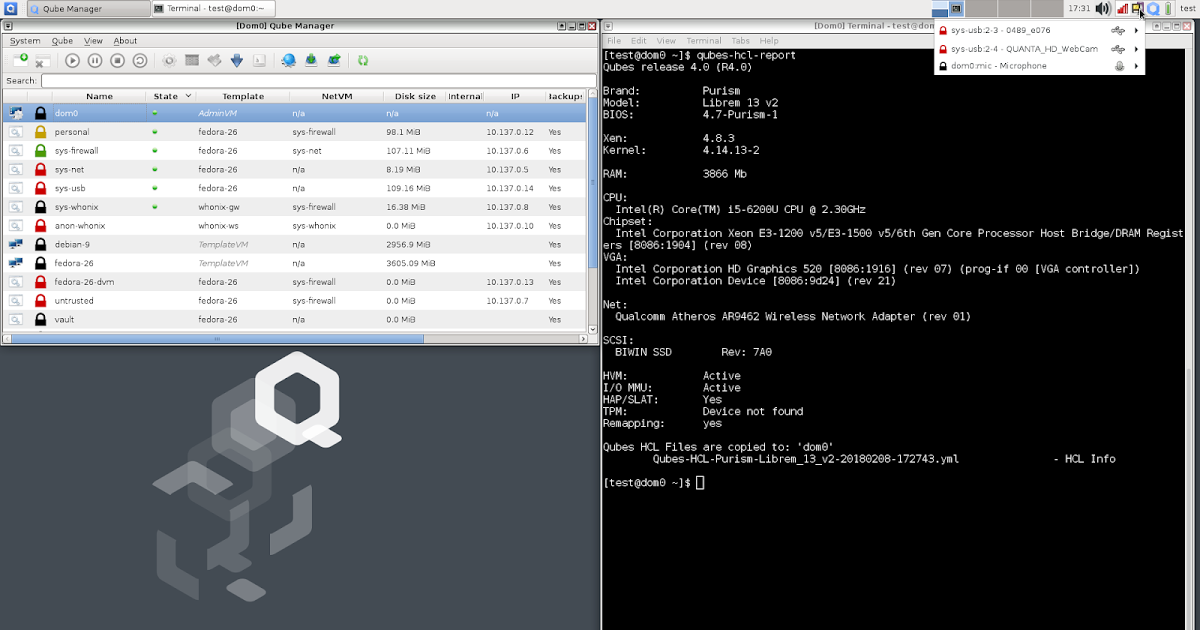

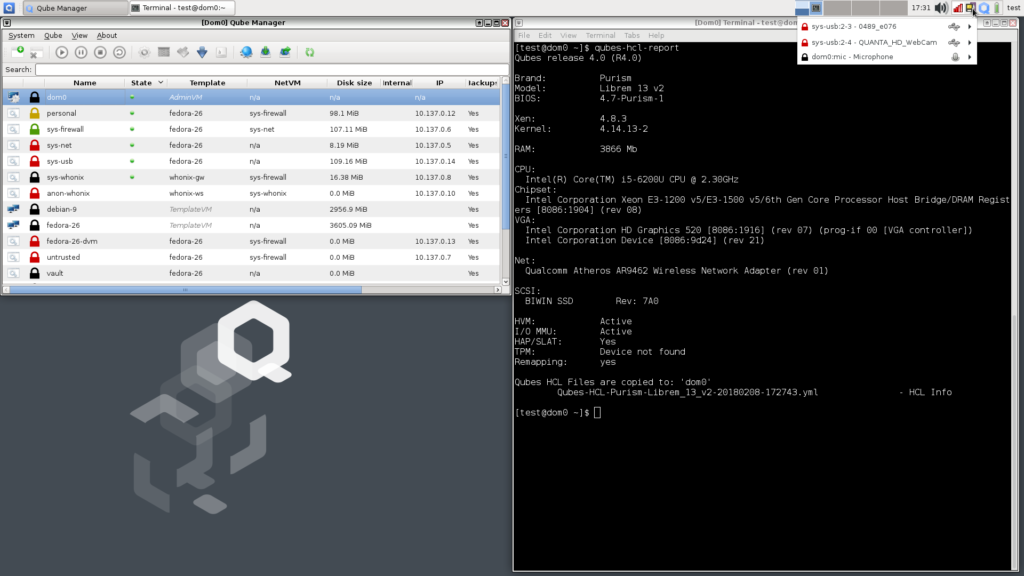

Qubes OSは、それぞれ独立したVM(仮想マシン)内で作業ができる。一つのデバイス(PC)に、いくつものコンパートメント(VM)がある状態だ。

通常は、単体のデバイスがウイルスに感染した時の懸念があるが、複数の仮想デバイスを持つQubes OSにはその懸念がない。

その中でもっとも重要なのがシステムの中枢となるdom0(domain0)で、ここで実行されるソフトウェアは完全に制御することができる。

dom0には信頼できるソフトウェアのみインストールし、そのほかのソフトウェアはテンプレートVM経由でインストールする。

dom0は常に最新の状態に更新しておくべきだ。

トップバー右側にあるロゴマークをクリックして表示されるメニューから、「Open Qube Manager」を開く。またはトップバー左のメニューアイコン→System Tools→Qube Managerでも良い。

デフォルトのディストリビューション、FedoraとWhonixのテンプレートVMも同様に更新する。

日本語環境設定

デフォルトでは全てが英語表示になっているため、FedoraテンプレートVMの端末にて、日本語環境をインストール。

$ sudo dnf -y install langpacks-ja

次にVMの日本語環境を整える。

$ localectl set-locale LANG=ja_JP.UTF-8

確認のため、

$ source /etc/locale.conf $ echo $LANG

と打つと、その後の端末での表示も日本語が出るようになる。念の為再起動すると、日本語表示になる。

FedoraテンプレートVMで日本語環境を整えれば、その他のVMでも再起動後は日本語表示になっているはず。

各VMの日本語環境を整えても、dom0のメインメニューは英語のままだ。

日本語入力設定

ソフトウェアは全てデフォルトのテンプレートVM、Fedoraにてインストールする。日本語入力については、Fedoraではibus-mozcのみなので、端末から以下のようにインストールする。

$ sudo dnf -y install ibus-mozc $ ibus-setup

ibus-mozcのインストールは、FedoraテンプレートVMだけでよい。インストールしたソフトウェアは、その他のVMでも呼び出すことができるからだ。

その後、ファイルマネージャから「.bashrc」をテキストエディタで開き、以下4行を追加記述する。「.bashrc」は隠しファイルなので、ファイルマネージャの設定にて「全てのファイルを表示」とする。

export GTK_IM_MODULE=ibus export XMODIFIERS=@im=ibus export QT_IM_MODULE=ibus ibus-daemon -rdx

4行目は、起動後自動的にibus-mozcが起動するように設定するものだ。

念の為、Qube ManagerにてFedoraテンプレートVMを再起動させる。そして、トップバー右側の入力アイコンを右クリックして設定を開き、「入力メソッド」タブを開く。現状は英語のみなので、追加で「日本語」を選び、そこでMozcを選ぶ。

これで日本語入力が可能になった。

FedoraテンプレートVMにて上記設定終了後、personal、workなど自分にとって必要なVMのファイルマネージャを開き、それぞれの「.bashrc」に同様の記述を追加し、同様の設定をする。

各VMのディスク割り当て

初期設定では、どのVMもディスク容量は1GB程度しか割り当てられていない。

Personalにおいては、たったの500MB程度だ。特にFedoraテンプレートVMは各ソフトウェアをインストールするため、すぐに容量がいっぱいになってしまう。

各VMのディスク容量割り当ては、それぞれのQubes Settingにて行う。

利用しているPCの総ディスク容量は500GBとたっぷりあるので、ソフトウェアインストールのため、FedoraテンプレートVMにはプライベート・システムともに50GBずつ、個人用VMのPersonalとWorkには各50GBを割り当てた。ディスク容量の割り当ては、この後も用途に応じて変更することができる。

今回はここまで。次回は必要なソフトウェアのインストールと、個人用VMの使い分けで普段使いのLinuxにできるかを書く予定だ。

Qubes OSに関する日本語記事自体が少なく、参考になるものもあまり多くない。この記事は公式サイトのドキュメントを元に、自分であれこれ試しながら書いたものなので、もし違う点があれば是非ご指摘いただきたい。

【ざっくりLinux!のおすすめ本】

コメント